Méfiances sur les applis pré-installées sur Android

- Le 29/09/2019

Les applis préinstallées sur les smartphones Android sont des sources de fuites de données.

1700 smartphones fonctionnant sous Android ont été analysés par des chercheurs qui se sont intéressés aux surcouches logicielles.

le bilan est assez négatif. Des éditeurs qui ne respecteraient pas les règles peuvent contourner les règles de sécurité de Google et d’Android.

Des constructeurs installent une version personnalisée d'Android.

Multiples versions Android selon les constructeurs

Les grandes marques ne sont pas mieux loties. Et même si vous êtes un utilisateur averti et que vous n’effectuez vos téléchargements d’applications que sur le Google Play que votre smartphone est plus sécurisé.

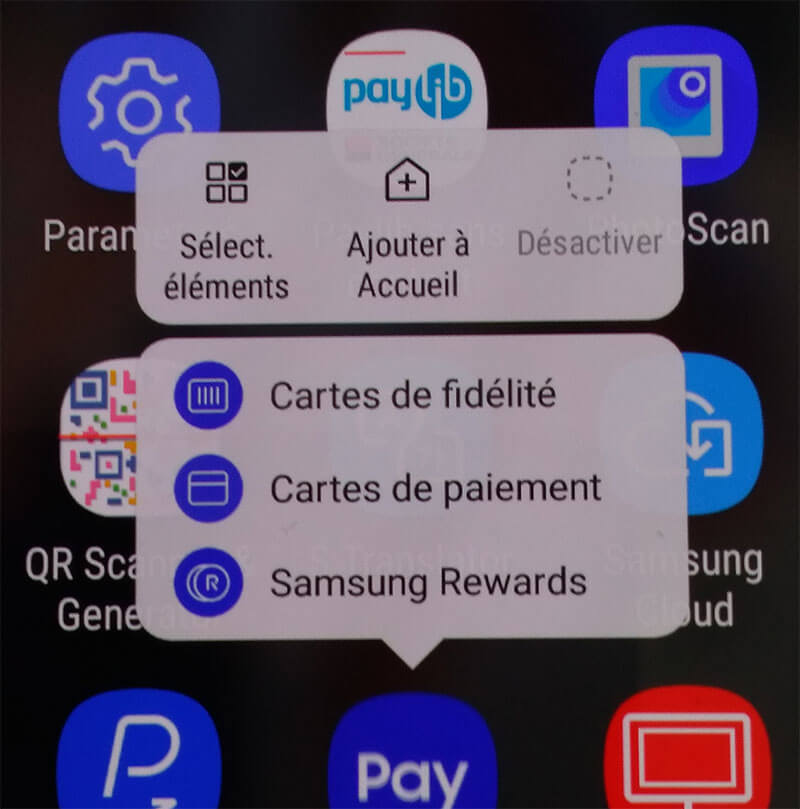

Chaque constructeur peut créer sa version d’Android et y inclure les logiciels qui lui plaisent ou plutôt ceux des éditeurs avec qui il a signé un accord.

Les applications ne passant pas par le google Play, elles ne sont donc pas contrôlées. De leur côté, les constructeurs ne donnent pas énormément d’indications sur les applications préinstallées.

Le nouvel utilisateur doit attendre l’installation finale de son Smartphone Android pour connaitre les applications préinstallées.

Umeng, Fyber, Heyzap, Smaato sur Android

Les chercheurs réalisant l’étude ont démontré qu’au minimum, un tiers des applications préinstallées avaient une librairie propre.

Elles peuvent permettre aux développeurs d’intégrer des publicités, « Advertisement » de collecter des données, « Mobile analytics »., et d’ajouter des fonctionnalités de réseaux sociaux, « Social Networks ».

Facebook Graph Android SDK, est une librairie bien connue des chercheurs qui a été retrouvée dans 806 applications.

D'autres comme Umeng, Fyber, Heyzap, Smaato, etc. ont également été retrouvées. Moins connues mais tout aussi intrusives et indiscrètes…

Pourquoi les constructeurs installent-ils des applications dans les firmwares ? Ils peuvent leur donner des accès sur mesure aux diverses fonctionnalités du système.

« Custom permissions » dans le jargon des développeurs.

Fonctionnalité du système, mais pas que…téléphone, carnet d’adresses, messageries ont des fonctionnalités visées également.

4845 accès spéciaux ont été répertoriés et analysés par les chercheurs, dans 1795 paquets logiciels, récupérés auprès de 108 fournisseurs.

Dans 2/3 des cas, les accès concernent les logiciels du constructeur. Dans le reste on peut trouver pêle-mêle des antivirus, des navigateurs, des opérateurs, etC…

Les chercheurs ont en particuliers détectés 6 paquets logiciels signés Facebook profitant chacun de 2 à 8 accès spéciaux.

Les constructeurs les plus permissifs : Samsung Huawei, Sony, HTC.

En analysant un sous ensemble de 3154 paquets logiciels, les chercheurs ont relevé 36 types de collectes pouvant être intrusives.

Les identifiants téléphoniques, les applications installées, les logs et connexions réseaux intéressent ces applications préinstallées.

« Ces résultats donnent l’impression que la collecte et la diffusion de données à caractère personnel (quel que soit le but recherché ou le consentement obtenu) sont non seulement omniprésentes, mais également préinstallées »

La technique « fingerprinting » est particulièrement utilisée. Cette technique permet de créer une « empreinte » de l’utilisateur à partir de données.

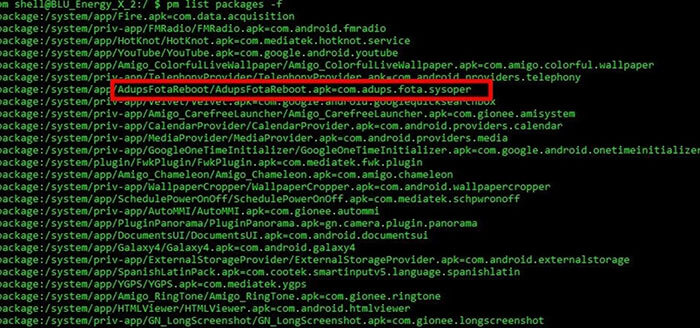

158 applications analysées manuellement ont permit de découvrir la présence de logiciels malveillants comme Rootmix qui peut installer d’autre logiciel en tant qu’administrateur.

GMobi, syphone des données personnelles et installe également des logiciels.

Dans les applications malveillantes on retrouve également Adups, censé faciliter les mises à jour firmware et qui est en fait un logiciel ouvrant des portes dérobées sur l’appareil infecté.

Contrôle de sécurité informatique de votre PC par un informaticien à Paris 10.

Smartphone - iPhone - Android - iOS Sécurité informatique - Virus - Cybercriminel